I sistemi per il controllo accessi e il monitoraggio dei flussi impiegati in aziende, hotel e abitazioni utilizzano meccanismi di funzionamento diversi, che comportano vantaggi ma anche svantaggi per gli utenti sia in termini di praticità, sia in termini di sicurezza.

I sistemi di controllo accessi sono ormai largamente diffusi non solo in aziende, siti industriali e culturali, aree commerciali e strutture ricettive, ma anche nelle abitazioni private e in qualsiasi altro luogo dove sia necessario garantire la sicurezza, il monitoraggio e la gestione da remoto di porte, varchi e aree limitate.

L’accesso elettronico e smart non si limita a sostituire le vecchie chiavi meccaniche, ma offre molti più vantaggi - come il monitoraggio di flussi di persone e veicoli a fini statistici e di sicurezza, il controllo automatico dei dispositivi elettrici ed elettronici ecc. In particolare, nelle realtà più complesse - per dimensione o perché al loro interno si svolgono attività sensibili - i fabbricati sono spesso suddivisi in aree e per questioni di sicurezza l’accesso ai diversi settori è soggetto ad autorizzazione.

Pensando poi ai flussi di persone da gestire (non solo quelli relativi ai dipendenti, ma anche quelli di fornitori, visitatori, ospiti e prestatori d’opera), è facile immaginare quanto la supervisione degli accessi possa rivelarsi complessa e non più gestibile con i sistemi tradizionali.

La cara vecchia tastiera numerica e i codici d’accesso sono stati ormai soppiantati da soluzioni digitali e contactless più pratiche e sicure, come i lettori di badge RFID e NFC, le applicazioni su smartphone e i sensori biometrici capaci di rilevare non solo le impronte digitali, ma anche l’iride, la retina e i connotati del volto. Allo stesso tempo, sono nate soluzioni stand alone o centralizzate da valutare caso per caso in base alla complessità e alle dimensioni degli spazi da monitorare.

Controllo accessi, soluzioni stand alone o centralizzate

Le soluzioni stand alone sono idonee per controllare e analizzare i flussi di persone e veicoli in piccoli o singoli spazi come uffici, sale riunioni, locali tecnici, parcheggi esterni e interni.

Soddisfano le esigenze di controllo di base, come la creazione/revoca dei diritti d’accesso, la creazione di gruppi di utenti, la gestione dello smarrimento o del furto dei badge, ma non la supervisione e il controllo da remoto dell’intero sistema. Sono semplici da installare e non richiedono cablaggi complessi né sistemi di supervisione, perché il lettore agisce direttamente sul singolo varco.

Le soluzioni centralizzate sono invece adatte nei luoghi e nelle situazioni dove si richiede anche la tracciatura di tutti gli eventi d’accesso e di eventuali effrazioni, la profilazione temporale degli accessi e la supervisione degli eventi del sistema in tempo reale attraverso planimetrie e panoramiche dei flussi di persone.

Assicurano un’ampia offerta di scenari per la configurazione di sistemi di automazione, nonché l’interoperabilità con sistemi antintrusione e di videosorveglianza, che innalzano il livello di sicurezza in una o più sedi aziendali o istituzionali. Tutti i lettori sono collegati in rete (anche da remoto) e gestiti in modo intelligente ed efficiente tramite un unico controller.

Software + hardware= controllo accessi

I sistemi di controllo accessi funzionano grazie a una combinazione di componenti software (gestionale e archivio) e hardware (lettori e badge). Il software governa i dispositivi hardware e include l’archivio delle anagrafiche utenti/mezzi associate alle regole di accesso delle diverse aree da gestire e monitorare. L’archivio viene interrogato in tempo reale dai componenti hardware posizionati sui varchi (centraline e lettori, spesso integrati tra loro) che identificano l’utente, abilitandone o vietandone l’accesso a seconda delle regole impostate.

Nei sistemi stand alone, l’archivio è quasi sempre integrato nella centralina/lettore e spesso modificabile anche da remoto tramite cablaggio strutturato. Nei sistemi centralizzati, il software di gestione e l’archivio risiedono invece nel computer collegato alla rete dei lettori (anche in remoto su cloud) e sono abbinati a strumenti di controllo avanzati. L’hardware può agire localmente e direttamente sul varco d’accesso (soluzioni stand alone) oppure essere gestito da remoto attraverso PC (soluzioni centralizzate).

Dalle tessere magnetiche ai Tag RFID

La tessera a banda magnetica è stato il primo strumento per il controllo accessi fin dagli anni Sessanta. I dati identificativi (nome, cognome, livello accesso ecc.) scritti sulla banda magnetica permettevano l’accesso alle aree autorizzate “strisciando” la tessera sul lettore. Pur essendo una soluzione a basso costo, si usurava facilmente e poteva essere replicata illecitamente senza troppa difficoltà.

Negli anni Ottanta sono arrivate le chip card, ovvero le tessere con microchip integrato, molto più sicure di quelle magnetiche ma sempre delicate, soggette a usura e poco diffuse nel settore del controllo degli accessi.

Il grande salto tecnologico è stato compiuto con la tecnologia contactless (di prossimità), quasi contemporanea delle chip card ma molto più pratica e affidabile. Le soluzioni che adottano questa tecnologia permettono la lettura del titolo di accesso semplicemente avvicinando il badge al lettore, senza bisogno di un contatto fisico, azzerando così l’usura e velocizzando l’accesso.

Per svolgere questo compito, il lettore emette costantemente un debole campo magnetico che viene captato dall’antenna integrata nel badge e alimenta il chip (tag o transponder) contenente i codici identificativi e altri dati. Questo chip “risponde” al lettore, inviando le informazioni necessarie (con eventuale risposta del lettore) per autorizzare o negare l’accesso al varco o alla funzione prestabilita.

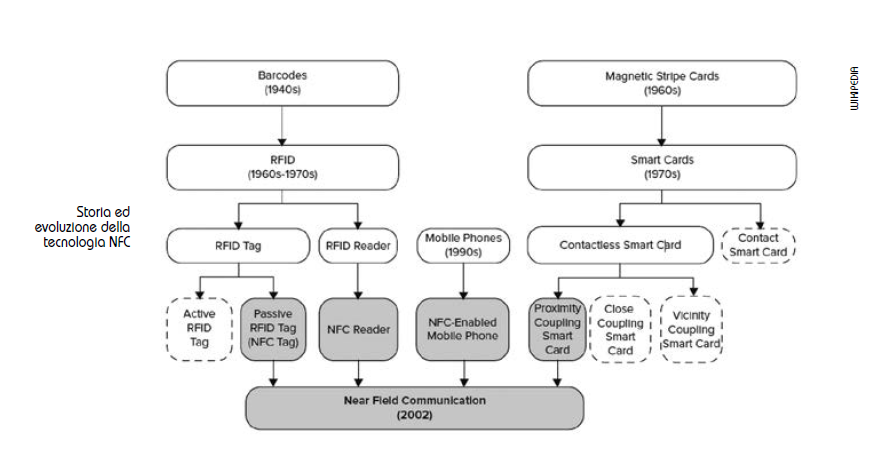

I badge contactless sono quasi sempre basati sul sistema RFID (Radio Frequency Identification), una tecnologia sviluppata oltre sessant’anni fa come derivazione a scopi civili del sistema militare a radiofrequenza Identification Friend or Foe (identificazione amico-nemico) e introdotta sul mercato del controllo accessi circa trent’anni più tardi.

I primi badge a transponder utilizzavano la frequenza di 125 kHz, funzionavano con distanze di lettura fino a 10 cm e garantivano tempi di reazione molto bassi. Tuttavia, consentivano la sola trasmissione unidirezionale di pochi dati e, dal momento che la comunicazione tra lettore e transponder non era crittografata, la sicurezza risultava compromessa utilizzando un semplice scanner radio, che poteva acquisire il codice e replicarlo su altri badge.

Lo standard Mifare, operante a 13,56 MHz e presentato nel 1994, ha introdotto la comunicazione bidirezionale crittografata tra lettore e badge/transponder, per impedire le intercettazioni dei dati e ridurre la distanza di lettura.

Le versioni più recenti dello standard sono Mifare Plus (2009), con chiavi di autenticazione diversificate e crittografate con AES-128, Mifare DESFire (2002) con modulo hardware aggiuntivo per la crittografia, Mifare DESFire EV1 (2006), EV2 (2016) ed EV3 (2020), con importanti migliorie soprattutto sul fronte della sicurezza.

NFC: cos’è, come funziona

L’acronimo inglese NFC (Near Field Communication) definisce l’omonima tecnologia di comunicazione di prossimità, ovvero a corto raggio (fino a 10 cm), e senza contatto elettrico (contactless), che condivide con la tecnologia RFID gli stessi componenti (lettore e tag/transponder RFID) e lo stesso meccanismo di comunicazione, ma con alcune differenze.

La tecnologia NFC è stata sviluppata congiuntamente da aziende leader nei settori dell’elettronica, dell’informatica e delle telecomunicazioni come Sony, Philips e Nokia. Spazia a 360 gradi su vari ambiti applicativi come controllo accessi, elettronica professionale e di consumo, salute, trasporti, smart home, smart city, POS e automotive.

I tag NFC hanno varie forme (portachiavi, tessere, adesivi ecc.) e possono essere di tipo passivo (cioè alimentati direttamente dal lettore tramite il campo magnetico), attivo (con batteria interna per incrementare la distanza di comunicazione fino a 200 metri) o ibrido (semi-passivo o semi-attivo con batteria integrata per funzioni limitate).

Le bande di frequenza utilizzate variano a seconda della tipologia di tag/lettori: da 125/134 kHz in banda LF (Low Frequencies) a 13,56 MHz (High Frequencies) - entrambi utilizzati in tutto il mondo - fino a 433 MHz, 860-960 MHz, 2,4 GHz e 5,8 GHz per tag attivi e applicazioni specifiche come il telepedaggio.

A differenza dei tag RFID, la tecnologia NFC permette di stabilire una comunicazione bidirezionale molto più completa e sicura. Quando i due dispositivi NFC (chiamati initiator e target) vengono accostati, si crea una rete peer-to-peer in banda 13,56 MHz che raggiunge una velocità di trasmissione massima di 424 kbps, più che sufficiente per trasferire pochi kilobyte in modo istantaneo e con criptaggio avanzato.

Le specifiche tecniche della tecnologia NFC si basano sugli standard ISO 15693, 18092 e 21481, ECMA 340, 352 e 356, ETSI TS 102 190. La tecnologia NFC è inoltre compatibile con l’architettura delle smart card contactless basate su ISO 14443 A/B, NXP (ex-Philips) Mifare e Sony FeliCa.

Bluetooth, biometria e ANPR, le nuove frontiere del controllo accessi

Bluetooth, biometria e ANPR, le nuove frontiere del controllo accessi

Anche se i tag RFID e NFC rappresentano lo strumento principale nei sistemi di identificazione e controllo accessi, esistono altre tecnologie più recenti, pratiche, avanzate, altrettanto sicure e adatte a specifici contesti.

Il Bluetooth Low Energy (BLE), per esempio, è un sistema di comunicazione a corto raggio e bassa potenza capace di trasformare lo smartphone in una chiave digitale. Rispetto a RFID e NFC assicura distanze maggiori (anche fino a 10 metri) ed è quindi particolarmente adatto per l’automazione di serrature smart senza contatto né tag esterni, per i varchi carrabili, ecc.

Le chiavi digitali BLE sono sempre più popolari nelle strutture ricettive come hotel e B&B: basta scaricarle nello smartphone tramite l’apposita app per accedere direttamente alla stanza o all’appartamento combinando i sistemi di check-in online. L’accesso mobile può essere integrato con i sistemi alberghieri come il servizio in camera o le applicazioni televisive per migliorare l’esperienza dell’ospite e la brand image dell’hotel.

Un’altra soluzione di accesso che non richiede né lo smartphone né tag contactless esterni è la biometria, sempre più impiegata in ambito aziendale e industriale per incrementare praticità e sicurezza. I tratti del volto, l’iride, la retina o le impronte digitali non possono essere né trafugati né ceduti per ingannare il sistema di controllo accessi.

Risultano quindi molto più sicuri e affidabili, anche per merito dell’evoluzione tecnologica dei sensori d’immagine e dello sviluppo degli algoritmi di deep learning, che permettono di rilevare con la massima accuratezza e rapidità gli identificatori biometrici anche quando le condizioni ambientali sono apparentemente proibitive (per esempio, nella semi-oscurità) o i tratti del volto si modificano con l’età, senza farsi ingannare da fotografie o ricostruzioni tridimensionali.

Esistono poi altre tecnologie adatte a specifici contesti, dove i tag contactless, il BLE o la biometria non si possono utilizzare a causa di limitazioni (per esempio, la distanza di lettura) o altre peculiarità.

Un tipico esempio è quello delle telecamere per il tracciamento e l’identificazione delle targhe dei veicoli (LPR - License Plate Recognition o ANPR - Automatic Number Plate Recognition) in transito in aree private o pubbliche, che autorizzano (oppure negano) l’accesso in base alle informazioni memorizzate nel database.