I ricercatori di Avanan, una Check Point Software company, hanno individuato e bloccato un attacco informatico per il quale degli hacker si sono camuffati da CFO (Chief Financial Officer) di un’importante organizzazione sportiva. Gli aggressori hanno cercato di ingannare un dipendente del finance per inviare fondi a una presunta compagnia assicurativa. La tecnica utilizzata è nota come attacco BEC (Business E-mail Compromise), in cui gli hacker personificano i responsabili di un’organizzazione per ottenere un guadagno economico.

I ricercatori di Avanan avvertono che, facendo leva sul desiderio dei dipendenti di ottenere buoni risultati agli occhi del proprio capo, questi attacchi informatici sono in aumento. Infatti, già a maggio, l’FBI aveva riportato un aumento del 62% delle perdite tra luglio 2019 e dicembre 2021. Questa cifra è stata sottratta da circa un quarto di milione di episodi segnalati. Nel 2021, 40 milioni di dollari di perdite erano legate alle criptovalute; nel 2020, invece la cifra era più vicina ai 10 milioni di dollari.

Metodologia di attacco BEC

Il tipo di cyberattacco utilizzato è noto come Business E-mail Compromise. La metodologia in questo caso è stata la seguente:

- Gli hacker hanno creato un account fasullo del CFO dell’azienda.

- Individuano l’indirizzo e-mail di un membro del team finance.

- Poi creano un’e-mail che sembra inoltrata dal CFO, con allegate le istruzioni per un bonifico.

- Il finto CFO chiede al dipendente di effettuare un bonifico istantaneo.

- Se il dipendente abbocca, il denaro finisce sul conto degli hacker.

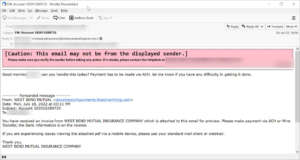

Esempio n°1

All’utente viene inviata un’e-mail dal CFO che chiede di effettuare un pagamento a una compagnia assicurativa legittima, la West Bend Mutual. Ancora più ingegnoso è il fatto che l’URL nell’indirizzo del mittente è tratto dal loro slogan. Tuttavia, si tratta chiaramente di un falso, poiché l’indirizzo “reply-to” in cima all’e-mail è diverso dall’indirizzo e-mail della società. Si può notare il banner che mostra la non provenienza dal mittente visualizzato. Questo è stato aggiunto da Office 365 generico dell’utilizzatore, non da Proofpoint – l’unico elemento che farebbe capire che qualcosa non va.

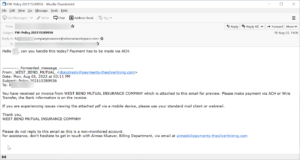

Esempio n°2

Si tratta di un’e-mail quasi identica e di questi attacchi se ne sono visti a decine. Si possono notare due differenze: non c’è un banner esterno che avvisa l’utente finale del potenziale pericolo; l’e-mail “Get in touch” in basso scrive “Silver Linning” anziché “Silver Lining”.

Best practice

- Rispondendo all’e-mail, controllare sempre gli indirizzi assicurandosi che corrispondano

- In caso di dubbi su un’e-mail, chiedere al mittente originale

- Incoraggiare gli utenti a chiedere al reparto finance prima di agire

- Leggere l’intera e-mail, cercare eventuali incongruenze, errori ortografici o discrepanze

- Se si utilizzano i banner, assicurarsi di non bombardare gli utenti finali con essi – utilizzarli solo in momenti critici

- Implementare l’autenticazione a più fattori per tutti gli account, in particolare per le e-mail

- Configurare gli account per notificare l’utente quando ci sono modifiche

- Utilizzare un gestore di password per crearle e conservarle

- Ricordare agli utenti di condividere informazioni personali solo in tempo reale, di persona o per telefono. Incoraggiarli a essere scettici su tutti i messaggi con link e a verificare sempre con il mittente, in tempo reale, tutti i messaggi con file allegati