È disponibile il nuovo DBG-2000 di D-Link

D-Link ha annunciato la disponibilità del nuovissimo Nuclias Cloud SD-WAN Gateway (DBG-2000). È completamente gestito in-cloud e include una vasta gamma di funzioni di sicurezza,...

14 ottobre 2020 – Giornata mondiale della normazione per proteggere il...

“Proteggere il pianeta con le norme” è il tema della giornata mondiale della normazione di quest’anno, ricorrenza fissata da IEC, ISO e ITU per rendere omaggio agli sforzi di collaborazione di migliaia di esperti in tutto il mondo che sviluppano la normativa internazionale, alla quale aderiscono tutti i Comitati Nazionali, tra cui il CEI

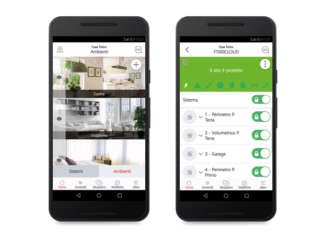

A portata di tocco

Dalla progettazione alla videoverifica fino alla configurazione, il mercato propone applicazioni specifiche per semplificare la vita di utenti finali e installatori.

AXEL - Smart Home,...

Antintrusione – Versatilità e affidabilità per un controllo altamente personalizzabile

My Elkron Family è l’innovativa app che gestisce da remoto le centrali antintrusione MP500/8 di Elkron

Panasonic – Non solo hardware: nuove frontiere con l’expertise Video Insight

Presso lo stand di Nicom Securalarm, a fiera Sicurezza 2019, abbiamo incontrato Massimo Grassi, Security System Sales Engineer presso Panasonic PSCEU. Insieme abbiamo indagato i cardini delle attuali strategie di mercato, in particolare nel mercato italiano

Tag wireless chiavi in mano per la sicurezza dei lavoratori

Honeywell Safety Watch è una soluzione RTLS che permette di localizzare i lavoratori in tempo reale in caso di emergenza. È dotato di pulsante...

Prima call per i Premi CEI 2019 – Online i form...

Prima chiamata per i Premi CEI 2019 Miglior Tesi di Laurea, Giovanni Giorgi e Alessandro Volta. I form per partecipare sono online, sul sito www.ceinorme.it

Privacy, luci e ombre

Prosegue l'analisi del Nuovo Regolamento europeo sulla Privacy, del quale non sfuggono approssimazioni e incongruenze, in particolare, negli articoli dedicati alle modalità di comunicazione tra gli interessati e le nuove figure alle quali è demandata la funzione di acquisizione e trattamento dati.

Soluzioni anti-jamming per centrali e rivelatori senza fili

Contro i disturbatori di frequenze - i cosiddetti “jammer” - i dispositivi senza fili di ultima generazione adottano sistemi anti-jamming, comunicazioni bidirezionali multibanda e altri soluzioni che possono rivelarsi più o meno efficaci a seconda delle soluzioni adottate e della professionalità dell’installatore.

Evolve-Store, l’App per i retailer

Checkpoint Systems presenta Evolve-Store, App per smartphone e tablet che supporta in tempo reale la sorveglianza elettronica degli articoli (EAS) e la gestione degli eventi legati alle attività della criminalità organizzata nel retail.