Sistemi che si basano sulla biometria vengono largamente impiegati nei sistemi di accesso (e non solo) per innalzare il livello di sicurezza. Scopriamo quali sono le principali tecniche di riconoscimento, come funzionano e quanto sono affidabili.

La biometria è la scienza che misura le caratteristiche fisico- biologiche e/o i tratti comportamentali umani e li analizza allo scopo di creare modelli identificativi. Una delle sue applicazioni più popolari riguarda i sistemi informatici e di sicurezza per il riconoscimento delle persone attraverso le loro caratteristiche fisiologiche (impronte digitali, iride, retina, forma e tratti del volto ecc.) e comportamentali (ritmo di battitura sulla tastiera, timbro e tonalità della voce ecc.).

L’acquisizione di questi dati tramite sensori di vario tipo e il loro confronto con quelli precedentemente acquisiti e archiviati permettono di identificare una persona e concederle (o meno) l’accesso ad aree lavorative (con tanto di registrazione dell’orario di ingresso e uscita), l’uso di dispositivi elettronici come smartphone e tablet, l’apertura di porte e varchi, la gestione di sistemi antintrusione e molto altro.

Le tecniche biometriche si affiancano (e spesso si sostituiscono) ai metodi di sicurezza classici, come codici numerici (PIN) e alfanumerici (password), pattern (schemi grafici da tracciare sullo schermo touch), tag RFID e NFC. Rispetto a questi, sono più pratici e immediati (anche senza contatto, come nel caso della scansione di iride, retina e volto) e offrono un livello di sicurezza superiore.

A differenza dei codici numerici e alfanumerici, l’impronta digitale, l’iride, la retina e le caratteristiche del volto non devono infatti essere memorizzati (e spesso scritti su foglietti compromettendo totalmente la sicurezza) perché ci appartengono fisicamente e sono sempre disponibili. Le tessere e i portachiavi RFID/NFC, invece, si possono smarrire, guastare e anche clonare, mentre le caratteristiche fisiologiche non possono essere “rubate”, sono uniche e invariabili nel tempo (con alcune eccezioni).

Andiamo ad analizzare quali sono le principali tecniche di riconoscimento fisiologico, a scoprire come funzionano e quanto sono affidabili e sicure.

Scansione dell’impronta digitale

Scansione dell’impronta digitale

L’identificazione tramite impronte digitali è basata su due premesse: l’immutabilità nel corso del tempo (a meno di danni fisici) e l’individualità (in teoria non esistono due persone con le stesse impronte). L’impronta digitale è una traccia lasciata dai dermatoglifi (alternanza di creste e solchi) presenti sull’ultima falange delle dita delle mani.

L’identificazione tramite impronte digitali è basata su due premesse: l’immutabilità nel corso del tempo (a meno di danni fisici) e l’individualità (in teoria non esistono due persone con le stesse impronte). L’impronta digitale è una traccia lasciata dai dermatoglifi (alternanza di creste e solchi) presenti sull’ultima falange delle dita delle mani.

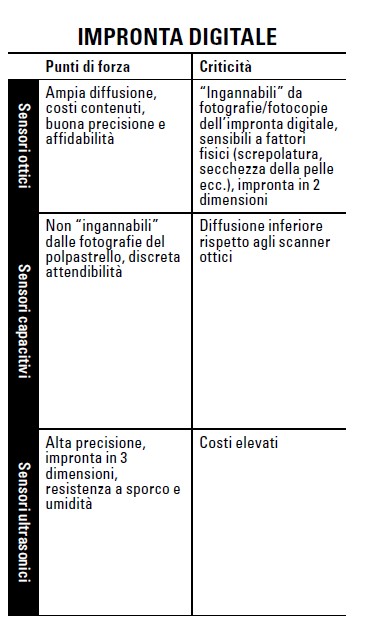

I dettagli delle creste papillari si possono catturare attraverso l'utilizzo di sensori elettronici per creare un modello digitale da archiviare e confrontare quando necessario. Per catturare questi dettagli si utilizzano principalmente tre tecnologie: ottica, capacitiva e ultrasonica.

Sensori ottici

I sensori ottici sono ampiamente diffusi nei terminali aziendali per il controllo e la registrazione di accessi/presenze, nei sistemi di apertura porte e varchi (come le smart lock), nei controlli di frontiera ecc. Si basano su uno scanner ottico, composto da un emettitore di luce (che colpisce il polpastrello) e un sensore con risoluzione fino a 500/1000 DPI, che cattura i dettagli dell’impronta come biforcazioni e terminazioni della cresta. Un terzo elemento (questa volta software) utilizza sofisticati algoritmi per estrarre i singoli dettagli, creando una mappa delle loro posizioni e direzioni.

I sensori d’impronte ottici offrono una buona precisione e affidabilità (in rapporto al basso costo) ma, operando su due dimensioni (2D), possono essere ingannati da fotografie e fotocopie dell’impronta digitale, soprattutto nelle versioni più economiche.

Il rilevamento ottico è inoltre influenzabile da vari fattori fisici, come la screpolatura, l’umidità eccessiva o la secchezza della pelle. Molti scanner ottici a dito piatto, a rotazione e doppia impronta hanno però ottenuto dal Federal Bureau of Investigation statunitense (la celebre agenzia FBI) la certificazione che assicura gli standard minimi di qualità, interoperabilità e compatibilità con il sistema NGI, il più vasto ed efficiente archivio elettronico di informazioni biometriche e storia criminale al mondo.

In particolare, l’appendice F (Appendix F) dell’IQS (Image Quality System) evidenzia le specifiche di qualità dell’immagine per la scansione di impronte digitali dal vivo, con particolare riguardo alla chiarezza e al dettaglio (risoluzione nativa, gamma di grigi, rapporto segnale/rumore, precisione geometrica ecc.) per l’identificazione automatica e manuale.

L’interoperabilità riguarda invece la possibilità di utilizzare le immagini con diversi sistemi e software di identificazione delle impronte digitali. Nell’Appendix F sono indicati anche i requisiti minimi per la trasmissione, la memorizzazione e il confronto delle impronte, allo scopo di garantire la massima affidabilità non solo nelle applicazioni di sicurezza ma anche in quelle forensi. Quando si sceglie uno scanner d’impronte ottico, soprattutto in applicazioni di sicurezza di livello medio-alto, è quindi consigliabile scegliere solo i prodotti certificati FBI.

Sensori capacitivi

I sensori capacitivi non possono essere “ingannati” dalle fotografie del polpastrello perché rilevano la differenza di capacità tra le creste e gli avvallamenti dell’impronta, creando una mappa digitale (non ottica).

Sono impiegati nei terminali d’accesso e registrazione presenze, su computer portatili, smartphone (di vecchia generazione), serrature intelligenti, chiavette USB con protezione avanzata. Forniscono risultati abbastanza attendibili e superiori a quelli ottici, ma sono meno diffusi.

Sensori ultrasonici

Le performance di scansione migliori si ottengono con la tecnologia a ultrasuoni, dove lo scanner emette una serie di impulsi sonori ad altissima frequenza (non udibili dall’orecchio umano) che colpiscono il polpastrello, rilevando con precisione le creste e gli avvallamenti.

Questi impulsi ritornano poi al sensore, dove vengono catturati e analizzati per ricostruire digitalmente l’impronta in tre dimensioni. I sensori biometrici a ultrasuoni hanno costi superiori rispetto a quelli di cui sopra, vengono spesso impiegati su smartphone e tablet (celati sotto lo schermo - tecnica “in-display”) e nei sistemi di accesso ad alta sicurezza, anche per la maggiore resistenza a sporco e umidità.

Riconoscimento facciale

Il riconoscimento facciale è una tecnica biometrica che identifica in modo univoco una persona analizzando i suoi “contorni facciali”. La maggior parte dei sistemi funziona in base ai diversi punti nodali di un volto umano: i valori misurati rispetto alla variabile associata a questi punti servono a mappare (creando un modello digitale come per le impronte), identificare o verificare il viso di una persona con un basso tasso di errore.

Questa tecnica viene sempre più utilizzata come strumento di autenticazione per l’utilizzo di smartphone e tablet (come iPhone e iPad con funzione Face ID), gli accessi aziendali e la registrazione delle presenze. Lo scopo originario (e tuttora prioritario) riguardava l’identificazione degli individui sospetti durante i controlli di frontiera e il supporto alle indagini della polizia scientifica (come nel caso di SARI - Sistema Automatico di Riconoscimento Immagini).

Esiste anche una terza applicazione, che si concentra sull’analisi dei tratti somatici del viso per identificare i dati demografici (come età, sesso ed etnia) dei clienti effettivi e potenziali in ambito commerciale per meglio focalizzare le strategie di marketing.

Esiste anche una terza applicazione, che si concentra sull’analisi dei tratti somatici del viso per identificare i dati demografici (come età, sesso ed etnia) dei clienti effettivi e potenziali in ambito commerciale per meglio focalizzare le strategie di marketing.

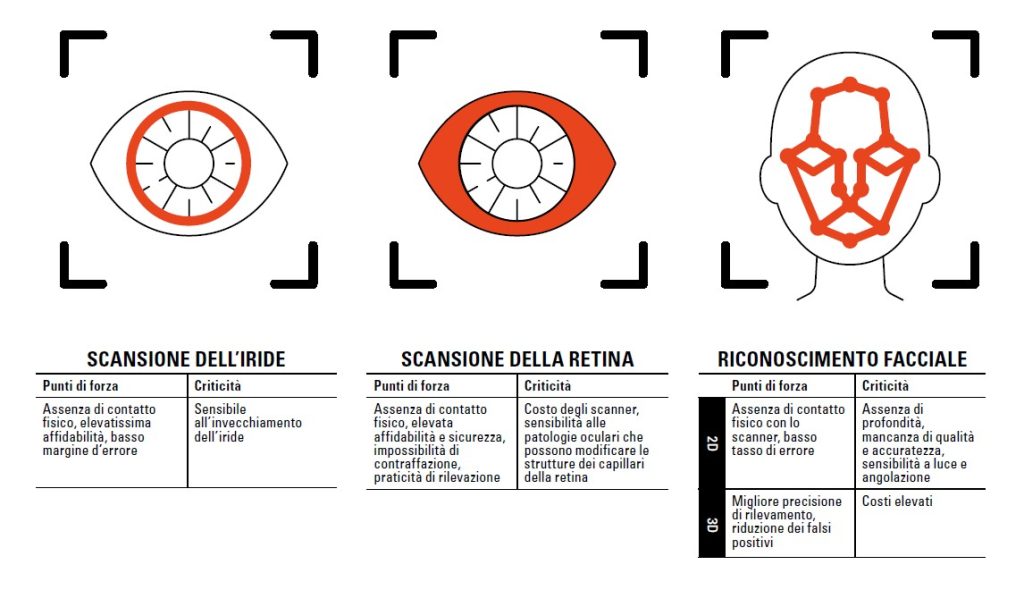

La maggior parte dei software di riconoscimento facciale si basa interamente su immagini 2D che, però, non sono qualitativamente accurate in quanto prive di profondità. Uno scanner bidimensionale può misurare la distanza pupillare e la larghezza della bocca ma non la lunghezza del naso o la prominenza della fronte. Inoltre, la qualità dell’immagine facciale 2D è direttamente o inversamente proporzionale alla quantità di luce che illumina il volto, con un alto tasso di falsi positivi in condizioni estreme (luce scarsa o eccessiva) e l’impossibilità di riconoscere il viso al buio.

Per superare questi limiti, le tecniche di riconoscimento facciale si stanno spostando dai vecchi sistemi 2D ai nuovi sistemi 3D (come la funzione Face ID di Apple). Questi ultimi impiegano una fotocamera sensibile ai raggi infrarossi abbinata a un sistema di mappatura LiDAR con decine di migliaia di raggi laser innocui per la salute umana. I raggi colpiscono il viso e rimbalzano verso la fotocamera IR per creare uno schema 3D con mappa di profondità (tramite effetto doppler) che migliora la precisione di rilevamento e riduce fortemente i falsi positivi.

Il principale vantaggio del riconoscimento facciale rispetto a quello delle impronte digitali è l’assenza di contatto fisico con lo scanner: le immagini del volto non richiedono alcuna interazione e possono essere anche catturate a distanza. Tra gli svantaggi, oltre ai requisiti ambientali di luce e distanza per la corretta messa a fuoco delle immagini, si riscontra anche il possibile aumento dei falsi positivi al variare delle diverse espressioni facciali umane.

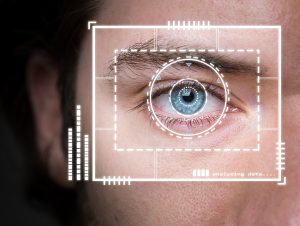

Scansione dell’iride

La scansione dell’iride viene impiegata nei sistemi ad alta e altissima sicurezza come soluzione unica o combinata per l’accesso a strutture militari e civili (caveau di banche, laboratori di ricerca ecc.), per l’identificazione avanzata alle frontiere ecc. Si tratta di una tecnologia implementata anche da alcuni smartphone di vecchia generazione (per esempio, Samsung Galaxy S8) per le funzioni di sblocco, ma con scarsi risultati in termini di prestazioni e sicurezza.

Il metodo utilizza sempre una fotocamera ad alta risoluzione (tradizionale e/o IR) che analizza l’iride dell’occhio, ovvero la parte colorata (castana, verde, azzurra ecc.) che circonda la pupilla, ricca di scanalature, macchie, strisce e anelli con gradazioni di colore differenti. Un software rileva questi identificatori unici (anche con il supporto dell’AI) trasformandoli in numeri e calcola le loro coordinate polari, fissandole in cerchi concentrici il cui centro è la pupilla, fino a ottenere una mappa composta da circa 200 punti, un numero di gran lunga superiore a quello delle impronte digitali (circa 50-60).

Il metodo utilizza sempre una fotocamera ad alta risoluzione (tradizionale e/o IR) che analizza l’iride dell’occhio, ovvero la parte colorata (castana, verde, azzurra ecc.) che circonda la pupilla, ricca di scanalature, macchie, strisce e anelli con gradazioni di colore differenti. Un software rileva questi identificatori unici (anche con il supporto dell’AI) trasformandoli in numeri e calcola le loro coordinate polari, fissandole in cerchi concentrici il cui centro è la pupilla, fino a ottenere una mappa composta da circa 200 punti, un numero di gran lunga superiore a quello delle impronte digitali (circa 50-60).

Considerato che non esistono in natura due iridi uguali, questo metodo assicura la massima affidabilità, con un margine di errore di gran lunga inferiore a quelli degli altri indicatori biometrici visti finora. Alcuni sistemi controllano anche la normale e continua variazione della dimensione della pupilla, per impedire eventuali contraffazioni. Tuttavia, possono essere ingannati dall’invecchiamento dell’iride nel corso degli anni (scurimento, schiarimento, formazione dell’arco senile ossia un anello bianco/grigiastro).

Anche questo metodo non richiede un contatto fisico e non viene compromesso quando la persona indossa gli occhiali da vista oppure le lenti a contatto (trasparenti).

Scansione della retina

La verifica biometrica tramite scansione della retina si basa sull’analisi della struttura della retina, ovvero la membrana posteriore del bulbo oculare interno. Come per l’iride, viene impiegata nei sistemi ad alta e altissima sicurezza in ambito civile e militare, raramente nei sistemi di controllo accessi aziendali di livello standard.

Il rilevamento utilizza una sorgente di luce infrarossa a bassa intensità che colpisce gli elementi principali della retina (cellule e capillari) per creare uno schema complesso grazie al diverso assorbimento luminoso dei capillari rispetto ai tessuti che la circondano. Il pattern ottenuto è univoco (non esistono due retine uguali al mondo) e la percentuale di errore molto bassa.

Tra i vantaggi della scansione retinica si possono citare l’elevata affidabilità, accuratezza e sicurezza (impossibile replicarla trovandosi dietro l’occhio), l’assenza di contatto fisico e la praticità di rilevazione (simile a quella dell’iride). Gli unici svantaggi sono l’elevato costo degli scanner (almeno quelli di alto livello) e le patologie dell’occhio come glaucoma, cataratta e diabete che possono modificare la struttura dei capillari della retina nel corso del tempo.

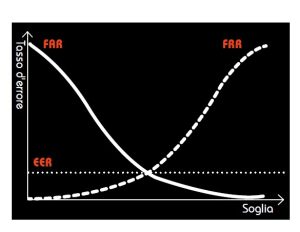

FAR, FRR, EER - Significato e importanza nei sistemi biometrici

Sicurezza e affidabilità sono metriche essenziali e interconnesse

Il False Acceptance Rate (FAR) indica la percentuale di accesso delle persone non autorizzate (in quanto non registrate nel sistema) che hanno presentato i loro dati biometrici e sono state accettate. Più basso è il FAR, minori sono le possibilità di accesso da parte di un intruso.

Il False Rejection Rate (FRR) indica la percentuale di persone autorizzate non riconosciute come tali dal sistema, nonostante i loro dati siano registrati correttamente: in sostanza, sono i tentativi legittimi di ottenere l’accesso che vengono erroneamente respinti dal sistema. Più è basso, minori sono le possibilità di rifiuto e maggiori l’affidabilità e la facilità d’uso del sistema.

FAR e FRR sono strettamente interconnessi e le singole variazioni di un parametro comportano quasi sempre cambiamenti dell’altro tasso nella direzione opposta. Dal momento che i sistemi biometrici richiedono flessibilità (a causa della variabilità delle caratteristiche fisiologiche analizzate), è necessario impostare una soglia di accettazione, che si riferisce al livello di corrispondenza tra le credenziali presentate (come un’impronta digitale) e il modello salvato nel database del sistema.

Questo valore dev'essere inferiore al 100% (è infatti improbabile ottenere una corrispondenza totale dell'impronta, dell'iride ecc.) Questo significa che bisogna accettare un piccolo compromesso in termini di sicurezza (FAR impostato sopra lo 0%). Si tratta, in pratica, di trovare un punto di equilibrio chiamato EER (Equal Error Rate, ovvero tasso di errore equivalente), dove il sistema risulta meglio bilanciato in termini di sicurezza e comfort.

Questo valore dev'essere inferiore al 100% (è infatti improbabile ottenere una corrispondenza totale dell'impronta, dell'iride ecc.) Questo significa che bisogna accettare un piccolo compromesso in termini di sicurezza (FAR impostato sopra lo 0%). Si tratta, in pratica, di trovare un punto di equilibrio chiamato EER (Equal Error Rate, ovvero tasso di errore equivalente), dove il sistema risulta meglio bilanciato in termini di sicurezza e comfort.

Sistemi unimodali e multimodali: quali differenze?

I sistemi biometrici unimodali si basano su una sola tipologia di rilevazione, mentre quelli multimodali lavorano secondo due metodologie. La prima consiste nel collezionare più informazioni dallo stesso marcatore (per esempio, diverse scansioni dell’iride o dell’impronta nel corso del tempo). La seconda metodologia prevede diversi passaggi biometrici (impronte, voce ecc.), l’unione oppure la fusione di più sistemi biometrici unimodali in modo sequenziale, simultaneo o combinato.